Questo tipo di server garantisce una maggiore privacy per gli utenti e protegge anche dalle intercettazioni del NSA o altre minacce. Grazie alla rete TOR nessuno può sapere:

- Chi sei tu.

- Con chi stai comunicando.

- Se stai comunicando.

- Cosa stai leggendo o scrivendo.

- Dove sei.

- Dove si trova il server.

- Cosa stai facendo.

Per usare OnionMail tutto quello di cui hai bisogno è un client di posta connesso alla rete TOR senza nessun programma speciale o complicato aggiuntivo. (Esempio: Claws-Mail o Thunderbird).

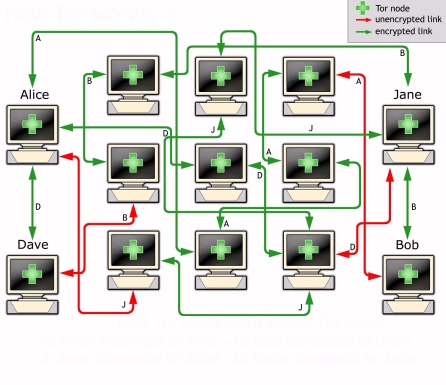

Tutti i server OnionMail sono connessi in una rete federata per verificare i certificati SSL e lo stato di funzionamento. Tutti i server federati possono connettersi ad internet per mezzo dei nodi di entrata/uscita per inoltrare i messaggi tra le diverse reti.

Il passaggio dei messaggi attraverso i server exit/enter, tra la rete TOR ed internet avviene in modo facile e trasparente.

TOR =? TOR

Internet =? TOR

TOR =? Internet

Alcuni protocolli speciali implementano la possibilita di non essere obbligati ad usare gli indirizzi a 16 caratteri della rete tor. Si possono usare degli indirizzi registrati presso i server enter/exit.

Nessuno è più obbligato sempre ad usare gli indirizzi di 16 caratteri della rete TOR.

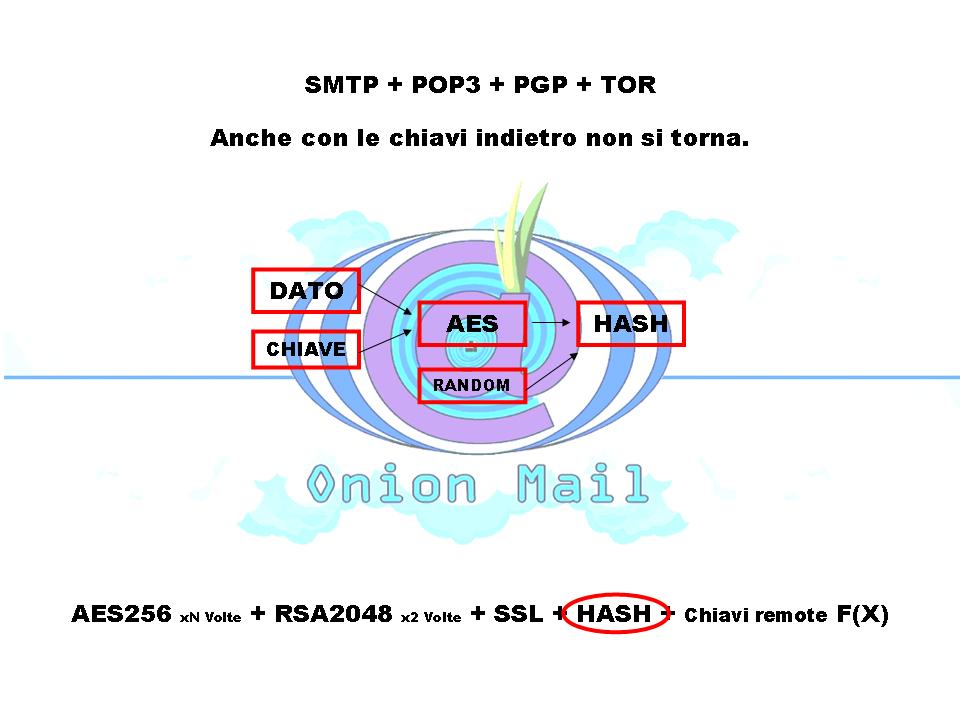

In caso di furto dei server OnionMail non rivela alcun dato sugli utenti:

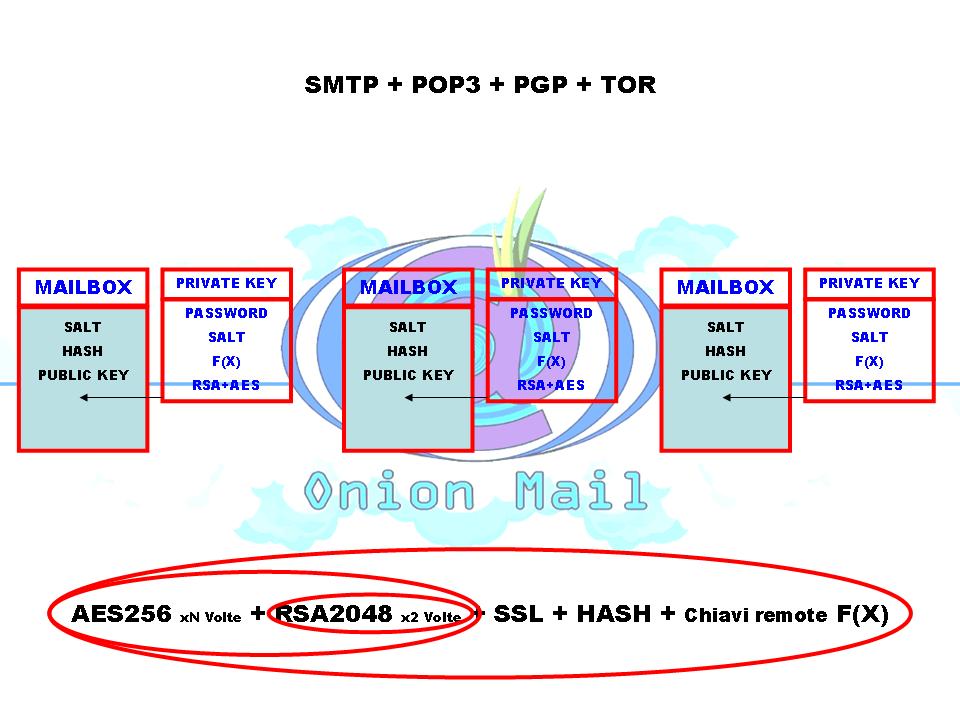

I server di tipo OnionMail utilizzano la crittografia asimmetrica. Ogni casella di posta è crittata con chiavi RSA asimmetriche con le differenti password degli utenti.

Ottenendo eventualmente le chiavi del server nessuno potrà leggere i messaggi degli utenti, neanche il gestore del server.

Tutti i dati sono salvati in formato crittato ed i file sono spezzettati con agloritmi di hash. In questo modo un attaccante non potrà ripercorrere il percorso dei dati al contrario per ottenere informazioni sugli utenti o sulle loro attività.

Ogni file è cancellato con il metodo WIPE per evitare una ricostruzione forense dei dati sugli utenti.

Tutti i file, utenti e inbox sono crittate attraverso rolling key calcolate da algoritmi di hash ed altre chiavi che sono su alcuni server.

La chiave principale del server non è sul server:

Quando OnionMail si avvia inizia a negoziare alcune funzioni F(X) con altri server. Le chiavi sono spezzettate, crittate e calcolate da una serie di F(X) sparse nella rete TOR.

Tutte le FX) sono controllate dal certificato di autodistruzione KCTL.

Il certificato di autodistruzione può attivare, disattivare o distruggere tutte le chiavi nei nodi F(X) senza l'accesso al server OnionMail interessato.

Questo permette la possibilità di cancellare le chiavi del server in caso di furto o sequestro senza dover accedere al server stesso.

Lo spam ha vita breve perche ci sono le bloacklist personalizzate. Ogni utente può definire le sue blacklist. e filtri anti spam.

OnionMail contiene un piccolo bot per comunicare con il server direttamente. Questo bot è utilizzato per attivare le funzioni estese di OnionMail. Supporta anche la crittografia con PGP, le mailing list, i filtri andi spam e molto altro...

Nella rete OnionMail sono stati introdotti alcuni tipi di indirizzi email. Alcuni suffissi degli indirizzi sono riservati per ottenere il tipo di indirizzo:

Utenti, Protocollo M.A.T. , SysOp, server, mailing list ed applicazioni mail.

Tutti i server OnionMail sono anonimi e l'amministratore di sistema non può leggere i tuoi messaggi e non può ottenere nemmeno la lista degli utenti.

Con altre configurazioni l'amministratore può decidere di invitare esplicitamente gli utenti tramite un codice di invito che può essere usato una sola volta. Questa è lam modalità per cambiare la politica di iscrizione.

Per creare una nuova casella di posta OnionMail ci sono tre modi:

- Attivandola via web (tramite gli hidden service di TOR).

- Usando il wizard per TAILS.

- Mandando un messaggio NEWUSER al server con la tua chiave pubblica PGP per ottenere i dati de tuo nuovo account.

- Più istanze di server (più hidden services indipendenti).

- Integrazione PGP nativa.

- Iscrizione tramite PGP cifrato e-mail.

- VMAT Protocol (può usare un normale indirizzo di posta elettronica senza .onion).

- Crittografia SSL per impostazione predefinita. (STARTTLS 2048 bit)

- Crittografia multipla ovunque, RSA + AES + RSA + AES con il sale.

- Password Unicode (UTF-8 password e 2048 bit keyfiles).

- Protezione metadati. NSA o GCHQ non possono leggere i tuoi metadati.

- Compatibilità SMTP.

- Compatibilità email di internet.

- Filtri antispam, blacklist in tempo reale.

- Sistema di fiducia decentralizzata per il certificato SSL e le chiavi pubbliche e la lista di uscita.

- Supporto nativo mailing list.

- Garbage collector per rimuovere automaticamente i vecchi messaggi.

- Spoofing orologio e time/zone.

- Servizi server e operazioni:

Aggiungi / Rimuovi mail o server di posta in blacklist. - Mailing list.

- Richiesta di server "rulez". (Aiuto Server).

(Tutto tramite messaggio di posta al server direttamente "server @ xyz ... .onion") - JAVA implementazione per tutte le piattaforme.

- Localhost porta di controllo e API del server.

- Password del server protetto e chiavi non salvati sul server.

- BlackList IP

- Onion BlackList

- RSA Server e autenticazione della connessione Tor.

- I collegamenti sono tramite rete Tor.

- Enter / Exit server a cui connettersi Tor a Internet e viceversa.

- Statistiche in formato csv.

- Crittografia forte (RSA 2048 bit, AES 256 + 256 + AES AES 256 x 7).

- Chiave password derivazione tramite diversi keyfiles e password.

- Eliminazione di file con wipe per impostazione predefinita.

- Filtraggio intestazioni dei messaggi per nascondere informazioni e SIGINT.

- POP3 TLS Access.

- SMTP TLS Access.

- Parametri dell'utente.

- Selezione del nodo di uscita per la connessione a internet.

- M.A.T. Protocollo per collegare correttamente Internet, Tor, e-mail e OnionMail.

- Richiesta di identificazione del server via e-mail per ottenere il certificato SSL di impronte digitali.

- erifica dei propri headers (REBOUND)

- Sistema AntiSpam.

- Interfaccia Web HTTP.

- PGP versione spoofing.

- Alias ??illimitati.

- Directory del server OnionMail.

- Procedura guidata di configurazione del server.

- Procedura guidata di sottoscrizione utente.

- Applicazioni di posta elettronica di interfaccia.

- Mailing list di supporto.

- Testo CAPTCHA.

- Chiavi PGP del server.

- Pagine dinamiche Web tramite il sistema ETEX di OnionMail.

- Web contatore SVG.

- M.A.T. Protocollo.

- V.M.A.T. Protocollo.

- Certificati di autodistruzione KCTL.

- Coda di posta (solo server di uscita).

- Consegna Multi (indirizzi TOR e Internet).

- Autenticazione del server TKIM.

- Autenticazione Mail.

- Mittente verificato tramite test SMTP.

- Server di passphrase remoto.

- Avvio / arresto a distanza e ControlPort.

- Interrogazione DNS_MX remoto tramite uscita / entrare e nodi.

- Chiavi crittate e remote F (X) tramite TORM (BOOT / PUSH / DERK).

- E molto altro ancora .....